測試結果

測試結果

防攻擊能力

1款登出帳戶後仍可觀看影像串流

用戶開啟監控鏡頭的相關應用程式及登入帳戶後便可遙距監控家中的情況,而每次登入連接鏡頭時,都要先連接至生產商的伺服器,因此生產商能提供可靠又安全的連接服務至關重要。理論上,用戶應先登入已連接監控鏡頭的帳戶才可觀看實時動態影像串流(real-time video streaming)。然而測試發現,「reolink」(#9)於同一手機內的應用程式即使已登出帳戶或登入另一個帳戶後,仍可看到已登出帳戶所連接的監控鏡頭拍攝所得的實時動態影像,裝置存在網絡安全漏洞。

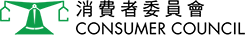

3款樣本的舊有對話金鑰仍有效

用戶每次登入連接鏡頭時均會使用對話金鑰(session key)。此金鑰就像一個臨時密碼,用於加密及解密互相傳送的資料及數據,當中斷連接後,該次連接使用的對話金鑰便會失效。若用戶重新登入帳戶連接鏡頭,會使用一個新的對話金鑰進行加密及解密。惟測試發現,當用戶重新登入帳戶連接鏡頭時,「BotsLab」(#5)、「SpotCam」(#7)及「reolink」(#9)用於上一次連接的對話金鑰仍然有效,若駭客成功偷取舊有的對話金鑰,便可連接鏡頭。

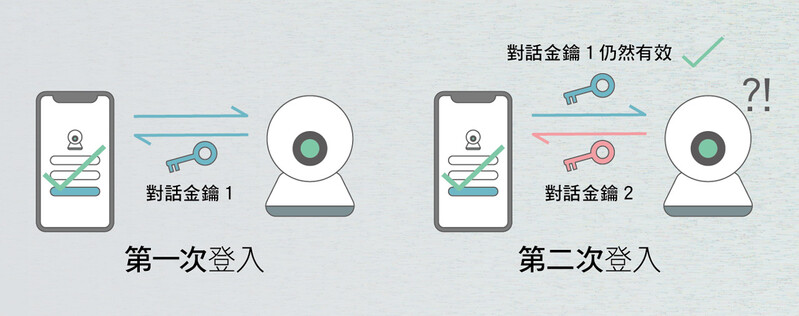

4款樣本未能防禦駭客的暴力攻擊

測試發現,3款樣本包括「eufy」(#6)、「EZVIZ」(#8)及「D-Link」(#10)進行實時動態影像串流時,駭客可透過暴力攻擊(brute force attack)以獲得密碼。暴力攻擊主要透過試誤法(trial and error)來破解密碼,透過反覆試驗所有可能的密碼組合,直至成功破解密碼。嘗試破解密碼的次數取決於密碼的長度及複雜性,密碼愈長愈複雜,破解密碼所需的時間便愈長,因此駭客通常使用自動化工具和程式進行暴力攻擊。

「EZVIZ」(#8)及「D-Link」(#10)實時動態影像串流的預設密碼分別為6位字母或數字,密碼強度非常弱。由於預設密碼過於簡單,駭客很快便可把密碼破解並竊取實時串流的影片。故該2款樣本應加強預設密碼的長度及複雜性,例如以混合大小楷字母、數字及特殊符號來提高強度。

「EZVIZ」(#8)及「D-Link」(#10)的預設密碼分別只有6位字母或數字,強度非常弱。

另外,當使用「SpotCam」(#7)的手機應用程式登入帳戶時,該應用程式未有限制可登入次數,駭客可不斷地重複嘗試登入以獲取帳戶資料。

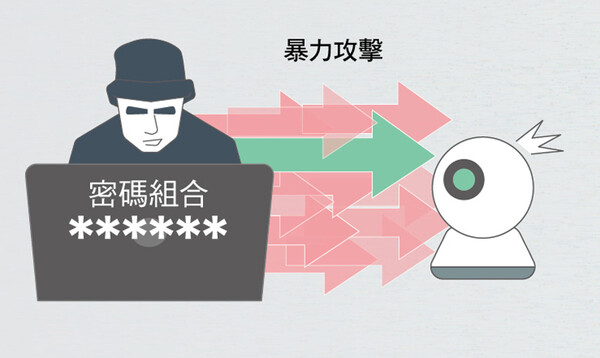

本會建議樣本#6、#7、#8及#10的生產商為其產品的實時動態影像串流或帳戶登入加入防禦暴力攻擊的設計,例如採用多重認證(multi-factor authentication)及限制嘗試密碼的次數。當來自同一IP地址,短時間多次登入失敗後應封鎖帳戶一段時間,以防駭客進行暴力攻擊。

用戶多次登入失敗後會被封鎖帳戶一段時間,以防駭客進行暴力攻擊,防禦設計較理想。

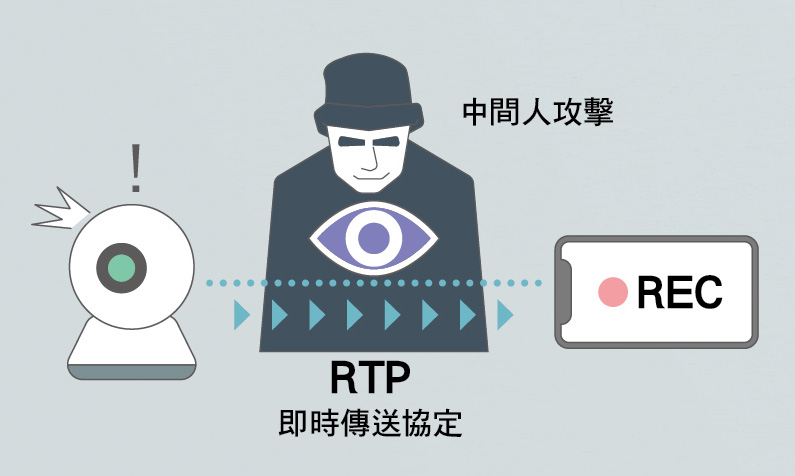

5款樣本沒有加密傳送 資料易外洩

監控鏡頭的應用程式會直接將鏡頭拍攝所得的實時動態影像串流至流動裝置,故傳送影片的安全性亦相當重要。4款樣本包括「imou」(#3)、「TP-Link」(#4)、「EZVIZ」(#8)及「D-Link」(#10)採用即時傳輸協定(Real-time Transport Protocol,簡稱RTP)來進行實時動態影像串流,沒有把影片數據進行加密,故傳送影片時有機會受到中間人攻擊(man in the middle attack),駭客可輕易窺探影片內容,侵犯用戶的私隱。本會建議生產商使用安全即時傳輸協定(Secure Real-time Transport Protocol,簡稱SRTP),此協定可提供數據加密、訊息認證(message authentication)和完整性(integrity)保證等。

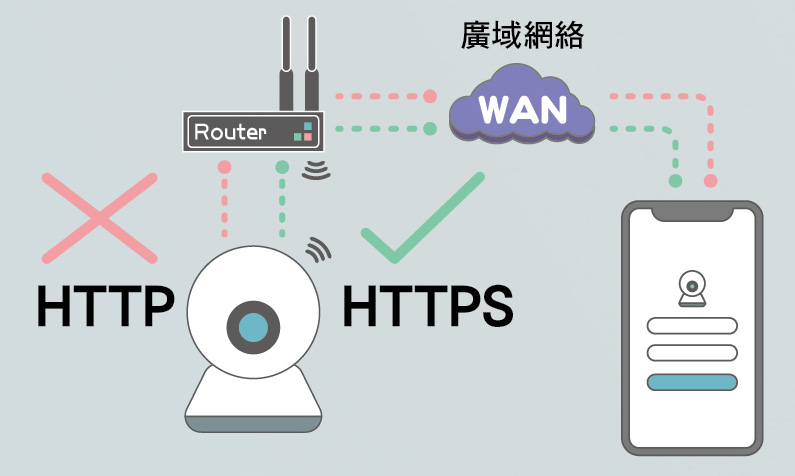

「reolink」(#9)透過mysimplelink 服務連接用家的Wi-Fi無線網絡時,沒有進行身分驗證(authentication),只使用超文本傳輸協定(Hyper Text Transfer Protocol,簡稱HTTP)傳送資料,沒有把敏感資料加密,駭客可從普通文字檔找到路由器(router)的帳戶資料,資料存有外洩風險。本會建議生產商採用較安全的超文本傳輸安全協定(Hyper Text Transfer Protocol Secure,簡稱HTTPS),以提高傳送數據時的安全性。

應用程式安全性

5款樣本可透過Android應用程式存取裝置檔案

若應用程式內嵌瀏覽器(WebView),用戶毋須切換應用程式便可直接瀏覽網頁。測試發現,「imou」(#3)、「TP-Link」(#4)、「eufy」(#6)、「EZVIZ」(#8)及「D-Link」(#10)Android版本的應用程式內嵌瀏覽器沒有封鎖存取檔案的權限,駭客可植入程式碼以存取裝置檔案,令用戶私隱外洩。另外,「小米Mi」(#2)、「imou」(#3)、「eufy」(#6)及「D-Link」(#10)iOS版本的應用程式內嵌瀏覽器使用已過時的UIWebView或沒有停用JavaScript,駭客可進行跨網站指令碼攻擊(Cross Site Scripting,簡稱XSS)。本會建議生產商使用WKWebView或SFSafariViewController,並停用JavaScript。

1款樣本的Android應用程式加密方式不安全

「BotsLab」(#5)Android版本的應用程式使用已過時的數據加密標準(Data Encryption Standard,簡稱DES),金鑰長度較短,只有56位,並非一種安全的加密方法。本會建議生產商使用較安全的進階加密標準(Advanced Encryption Standard,簡稱AES),金鑰長度不少於128位。

5款樣本的手機應用程式存取過多權限

測試同時檢視了應用程式的Android及iOS版本所要求的權限,發現5款樣本包括「小米Mi」(#2)、「imou」(#3)、「BotsLab」(#5)、「eufy」(#6)及「EZVIZ」(#8)的應用程式存取權限過多,而當中部分樣本存取的資料亦較為敏感,例如讀取裝置上的行事曆、帳戶資料、用戶正在使用的應用程式等,裝置內的敏感資料有機會因而外洩。

用戶安裝及使用監控鏡頭的應用程式前,須留意應用程式要求存取用戶資料的權限,因一旦下載程式及完成安裝,有關權限就會容許程式自動存取相關資料而毋須再經用戶同意,用戶亦無法知悉相關資料會如何及何時被使用。

3款應用程式的訊息顯示有待改善

若在「TP-Link」(#4)、「BotsLab」(#5)及「EZVIZ」(#8)的應用程式的登入版面輸入不存在的帳戶,程式會彈出訊息顯示該帳戶並不存在,駭客便可透過不斷嘗試找出真實存在的帳戶名單,設計欠理想。

應用程式儲存資料安全性欠理想

測試發現,全部樣本於應用程式內儲存資料時的安全性不足,包括會將用戶部分敏感資料例如電郵地址、帳戶名稱或密碼等儲存於普通文字檔,而在相隔一段時間後才把資料移除,沒有使用加密技術來保護資料,令駭客或可輕易取得該等用戶資料。本會建議生產商在儲存用戶的敏感資料前,先把資料加密處理,以加強保障用戶的敏感資料的安全性。

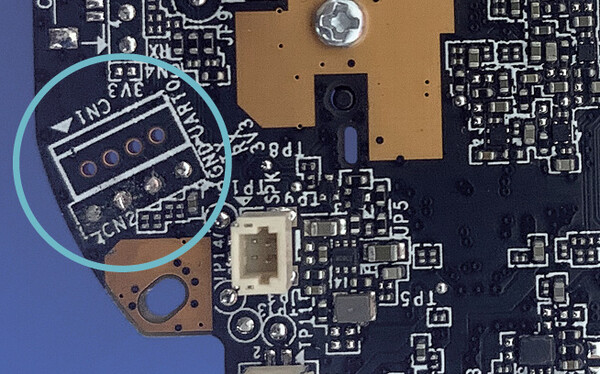

7款樣本沒有移除除錯埠

為了設計產品及偵測產品的各種漏洞,家用監控鏡頭的電路板大多備有除錯埠(debug port),是次檢測發現,7款樣本包括「小米Mi」(#2)、「imou」(#3)、「TP-Link」(#4)、「BotsLab」(#5)、「EZVIZ」(#8)、「reolink」(#9)及「D-Link」(#10)沒有移除電路板上的除錯埠,用戶只需把監控鏡頭的外殼移除及於除錯埠接駁合適的接頭,便可訪問操作系統命令介面,及進一步讀取監控鏡頭儲存於記憶體的資料或修改軟件。以上7款樣本均存有安全風險。

大部分樣本沒有移除電路板上的除錯埠